Des SMS furtifs sur vos portables

Les services de sécurité envoient des milliers de SMS furtifs pour localiser des personnes et réactiver leur téléphone à distance. Une technologie jusque-là méconnue, et pas vraiment encadrée par le droit. L’affaire fait grand bruit chez les experts allemands, avec lesquels nous nous sommes entretenus. En France, plusieurs acteurs nous ont concédé, du bout des lèvres, que ce procédé était également utilisé.

C’est une question au gouvernement qui nous a mis la puce à l’oreille. En juin 2011, Colette Giudicelli, sénatrice des Alpes Maritimes, écrit à Claude Guéant, ministre de l’intérieur :

Plusieurs services de police judiciaire et de renseignement étrangers utilisent des SMS furtifs pour localiser des suspects ou des personnes disparues : cette méthode consiste à envoyer vers le téléphone portable de ce suspect un SMS qui passe inaperçu et renvoie un signal à l’émetteur du message. Mme Colette Giudicelli aimerait savoir si cette procédure est déjà utilisée en France.

Sept mois plus tard, toujours pas de réponse du gouvernement. Le sujet aurait pu tomber aux oubliettes s’il n’y avait eu, fin décembre, la 28ème édition du Chaos Communication Congress, à Berlin. Lors de cette conférence de hackers, le chercheur Karsten Nohl expert en sécurité de mobiles lance : “En Allemagne, la police a envoyé en 2010 des milliers de SMS furtifs pour localiser des suspects.”

Également connu sous le nom de Flash-SMS, le SMS furtif obéit au principe du signal aller-retour que l’on ne voit pas, ou du “ping” dans le jargon des informaticiens. Les développeurs de la société Silent Services, à l’origine d’un des premiers logiciels permettant d’envoyer ce genre de SMS, expliquent :

Les SMS furtifs vous permettent d’envoyer un message à un autre portable à l’insu de son propriétaire. Le message est rejeté sur le téléphone de ce dernier et il n’existe aucune trace. Vous obtenez, en retour, un message de l’opérateur vous attestant que votre message a été reçu.

Techniquement, les SMS furtifs, ou “silent SMS“, serviraient donc à savoir si une personne a allumé son portable et permettraient aux opérateurs de “tester” les réseaux, sans gêner les usagers. Mais une toute autre utilisation en est faite par les services de renseignement et la police. Contacté par OWNI, Neil Croft, diplômé du département des sciences informatiques de l’Université de Pretoria, en Afrique du Sud, explique :

Envoyer un SMS furtif, c’est comme envoyer un SMS normal, sauf que le mobile ne voit pas le message qu’il a reçu. Les informations du SMS sont modifiées, dans le programme de codage des données, pour que l’utilisateur qui le reçoit ne s’aperçoive de rien. Un SMS furtif peut aider les services de police à détecter un mobile sans que la personne concernée soit au courant de la requête.

Pour trafiquer les informations du SMS et le rendre silencieux, les services de sécurité passent par une passerelle SMS, comme Jataayu SMS gateway, qui permet d’interconnecter les systèmes GSM et informatique. Neil Croft, désormais président d’une société de marketing par SMS, nous explique :

Ces SMS furtifs sont aussi utilisés par certains hackers pour mener des attaques dites “de déni de service” (DDOS). Le résultat, c’est une batterie qui se décharge anormalement vite, et l’impossibilité de recevoir des appels. Un tel procédé ne coûte pas cher : on peut envoyer un SMS furtif par seconde pendant une heure pour environ 36 euros.

Ce procédé d’envoi en masse apparaît largement utilisé par les services. En novembre 2011, Anna Conrad, du parti Die Linke (La Gauche), pose une question écrite au Landtag de Rhénanie du Nord-Westphalie, à propos de l’usage par la police allemande de SMS furtifs, ou “Stille SMS”. Réponse du Parlement local : en 2010, le Land a mené 778 enquêtes et envoyé 256 000 SMS furtifs. Mais pour Mathias Monroy, journaliste à Heise online ces technologies de surveillance profitent surtout d’un vide juridique :

C’est très problématique pour la vie privée, parce que juridiquement, on ne sait pas si les SMS furtifs sont ou non une communication (…) Le Land a considéré que ce n’en était pas une, puisqu’il n’y a aucun contenu. C’est pratique, car s’il ne s’agit pas d’une communication, cela ne rentre pas dans le cadre de l’inviolabilité des télécommunications de l’article 10 de la Constitution allemande.

Mais le 6 décembre, suite à une question d’un député de gauche, Andrej Hunko, sur l’utilisation des SMS furtifs par la police allemande, le ministre de l’intérieur a joué le jeu de la transparence. Au total, ces dernières années, les services de police et de renseignement allemands auront envoyé une moyenne de 440 000 SMS furtifs en un an.

Après chaque SMS envoyé, le lien était fait avec Vodafone, E-Plus, O2 et T-Mobile, les quatre opérateurs de téléphonie mobile, afin d’accéder aux informations de communication des personnes surveillées. Pour agréger les données brutes fournies par les opérateurs, la police allemande utilise les logiciels Koyote et rsCase, fournis par Rola Security Solutions, une société qui élabore des “solutions logicielles pour la police” depuis 1983.

Souriez, vous êtes pistés

Le journaliste spécialisé Mathias Monroy s’inquiète d’une utilisation croissante de ces technologies de surveillance. Car les SMS furtifs permettent de connaître très finement la position des personnes espionnées. Cette localisation utilise le réseau GSM, comme nous l’explique Karsten Nohl :

On peut localiser un utilisateur en repérant les trois antennes relais les plus proches de son mobile, puis en déduisant, par triangulation, la distance d’après la vitesse que met un signal [comme un SMS furtif, NDLR] à faire un aller-retour.Un téléphone mobile met à jour sa présence sur le réseau régulièrement, mais quand la personne se déplace, l’information n’est pas mise à jour tout de suite. En envoyant un SMS furtif, la localisation du mobile est instantanément mise à jour. C’est très pratique, parce que cela permet de localiser quelqu’un à un instant T, en fonction des ondes.

Un SMS furtif sert notamment (mais pas seulement) à affiner la position dans le temps, en forçant la mise à jour d’un mobile. Une technique bien plus efficace qu’une simple localisation cellulaire (Cell-ID). Contacté par OWNI, François-Bernard Huyghes, chercheur à l’IRIS, commente l’utilisation de ces SMS furtifs :

C’est la seule méthode immédiate et pratique pour suivre constamment un mobile hors des périodes d’utilisation. On parle alors de géopositionnement et non plus de géolocalisation. Après cela, soit les policiers suivent l’information via les opérateurs, soit des sociétés privées traitent les données et, par exemple renvoient à l’enquêteur une carte où apparaissent les déplacements du téléphone surveillé en temps réel.

Les bénéfices des SMS furtifs ne s’arrêtent pas là : en envoyant un grand nombre de ces SMS les services de sécurité peuvent aussi perturber le mobile, ou réactiver ses signaux à distance ou encore décharger sa batterie. Un porte-parole du ministère de l’Intérieur Allemand explique à OWNI :

La police et les services de renseignement allemands utilisent les SMS furtifs pour réactiver des mobiles inactifs et améliorer la géolocalisation d’un suspect, par exemple quand celui-ci se déplace lors d’une entrevue. Les SMS furtifs sont un outil précieux d’investigation, qui est utilisé uniquement dans le cadre d’une surveillance des télécommunications ordonnée par le juge, dans un cas précis, sans jamais violer le droit fondamental à la protection de la vie privée.

Réactiver à distance

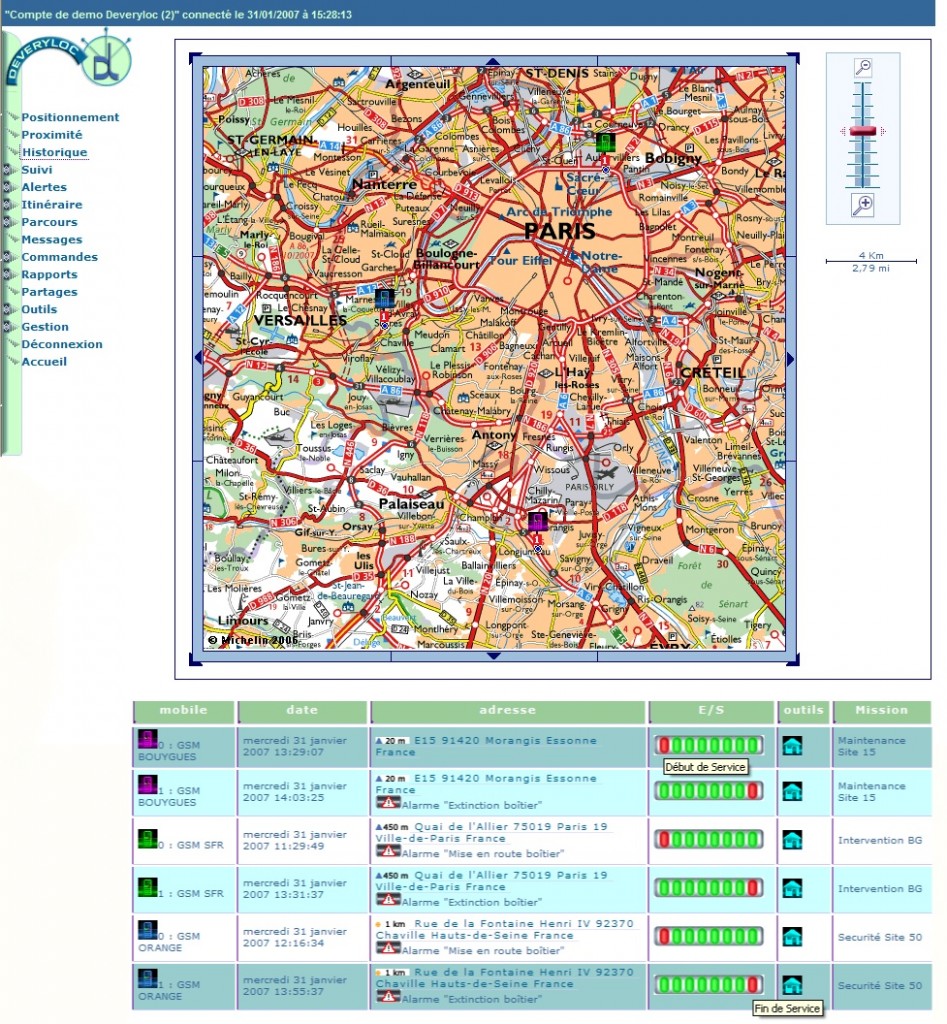

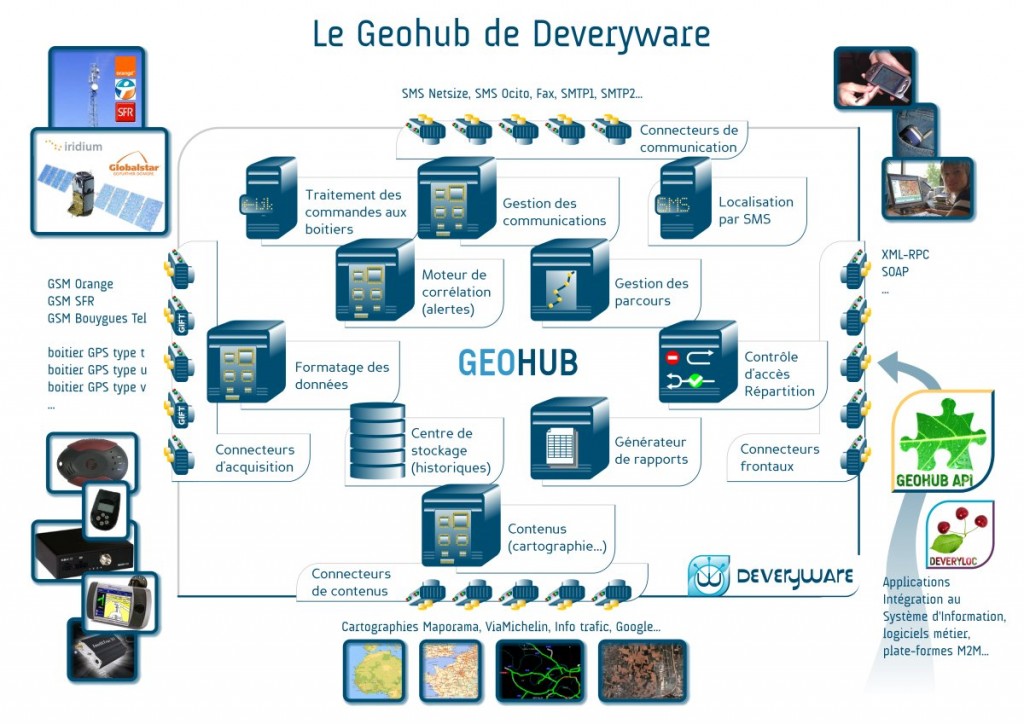

En France, la police et les services de renseignement travaillent notamment avec Deveryware, un “opérateur de géolocalisation”, qui vend également aux entreprises un service de “géopointage” de leurs salariés, le Geohub, accessible via une base de donnée baptisée DeveryLoc.

Pour alimenter son Geohub, Deveryware combine la localisation cellulaire, le GPS, ainsi que d’autres techniques de “localisation en temps réel”. Quand on demande à la société si les SMS furtifs font partie de ces techniques, réponse évasive :

Nous sommes au regret de ne pouvoir répondre, vu le caractère confidentiel imposé par les réquisitions judiciaires.

Les applications de Deveryware permettent aux enquêteurs de cartographier les déplacements d’un suspect et d’en avoir un historique. Interrogé par OWNI, Laurent Ysern, responsable investigation pour SGP Police, constate :

Tous les services d’investigation ont accès à la plateforme de Deveryware. Grâce à ce système, on peut suivre une personne sans être obligé d’être derrière elle. Pas besoin de filatures, donc moins de fonctionnaires et de matériel à mobiliser.

Alors qu’en Allemagne, le ministère de l’Intérieur répond dans les 48 heures, en France, étrange silence. Unique réponse, provenant du Service d’information et de communication de la police nationale :

Malheureusement, personne à la PJ ou à la sécurité publique ne veut communiquer sur le sujet, ce sont des techniques d’enquête…

Même silence chez les opérateurs, SFR et Bouygues Telecom. Sébastien Crozier, délégué syndical CFE-CGC-Unsa chez France Télécom-Orange, lance :

Les opérateurs collaborent toujours avec la police, c’est une obligation de service public : ils agissent sur réquisition judiciaire, tout comme pour les requêtes de fadettes. Il n’y a pas de méthode absolue, l’envoi de SMS est une partie des méthodes utilisées pour géolocaliser un utilisateur. On utilise surtout cette technique pour “réactiver” le téléphone : le réseau va se mettre en situation active.

En France, d’ici à 2013, l’utilisation de ces procédés de surveillance entreront dans une phase industrielle. Le ministère de la Justice mettra sur place, avec le concours de la société d’armement Thales, une nouvelle plateforme nationale des interceptions judiciaires (PNIJ), qui devrait permettre de centraliser l’ensemble des interceptions judiciaires, autrement dit les écoutes, mais aussi les réquisitions telles que les demandes de localisation cellulaire. Sébastien Crozier remarque :

Cette interface entre officiers de police judiciaire et opérateurs permettra de rationaliser les frais de justice, de réduire les coûts de traitement de moitié, parce que jusqu’ici, les réquisitions sont gérées commissariat par commissariat… Il y aura encore plus de demandes, mais ça sera moins coûteux pour les opérateurs comme pour la police.

Et votre mobile se change en balise

Des milliers de localisations cellulaires sont effectuées chaque année en France, notamment dans le cadre de procédures judiciaires. En complément, l’envoi de SMS furtifs est testé. La police collabore principalement avec une entreprise, Deveryware, qui fait le lien avec les opérateurs de téléphonie mobile.

Des SMS furtifs sur vos portables

Les services de sécurité envoient des milliers de SMS furtifs pour localiser des personnes et réactiver leur téléphone …

En France, le flou domine autour des SMS furtifs. Légalement, rien ne s’oppose à ce que la police française en envoie. Selon le code des postes ou des communications électroniques, les opérateurs doivent effacer ou rendre anonymes les “données relatives au trafic”. Seules possibilités de dérogation, celles visant à “assurer la sécurité du réseau” ou “pour les besoins de la poursuite des infractions pénales”. Les opérateurs peuvent dès lors conserver, pendant un an, les données “permettant d’identifier l’origine et la localisation de la communication”.

La police française travaille principalement avec Deveryware, qui collabore avec Orange ou Bouygues. “L’opérateur de géolocalisation” propose également Deveryloc, une solution de “géopointage” des salariés pour les entreprises, ainsi qu’un service de pistage de vos amis ou de vos enfants, baptisé MyLoc. Deux systèmes de localisation qui se font avec le consentement des personnes suivies. Pour refuser le traçage, la personne pistée peut envoyer un SMS à l’opérateur. Mais dans le cadre d’informations judiciaires, l’avis de la cible n’est pas demandé.

Sur son site, François-Bernard Huyghes, chercheur à l’Institut des Relations Internationales et Stratégiques (IRIS), décrit le système utilisé par Deveryware, appelé localisation cellulaire, ou Cell-id. Un système très vraisemblablement combiné à l’envoi de SMS furtifs, destinés à “mettre à jour” l’envoi des signaux d’un mobile :

L’opérateur fournit en fait une latitude et une longitude approximatives. A tout moment un téléphone mobile est repéré par les trois bornes qui l’entourent et il “choisit” celle sur laquelle la connexion sera la meilleure. Le numéro d’une borne indique donc la zone dans laquelle est la carte SIM. En fait, le système est un peu plus précis, puisque la borne a, en quelque sorte, des “facettes” et que l’on peut savoir vers laquelle est dirigé le téléphone. Parfois, il peut être demandé à l’opérateur d’envoyer secrètement un SMS furtif, c’est-à-dire que l’utilisateur ne recevra jamais et qu’il ne détectera pas, afin de faire « réagir » son téléphone et de mieux le localiser.

Sur son site, Deveryware décrit la façon dont la police utilise ses services :

Une famille signale aux forces de l’ordre la disparition inquiétante de l’un ses membres. L’officier de police judiciaire traitant le dossier en informe le Procureur de la République. Le magistrat autorise alors l’officier de police judiciaire à réquisitionner l’opérateur GSM et Deveryware pour tenter de localiser la personne disparue. Ainsi, le Geohub de Deveryware contribue régulièrement à sauver des vies.

Finies les filatures, place au “géopositionnement”

En Juillet 2008, dans Le trait d’union, la revue d’information du syndicat Synergie-Officiers, Jacques Salognon, dirigeant de Deveryware, déclare :

Depuis 2003, les opérateurs GSM (Orange puis SFR) ont rendu possible, moyennant rémunération, d’indiquer en temps réel la cellule dans laquelle se trouve un mobile, même s’il est en veille. La localisation cellulaire a déjà aidé à élucider de nombreuses affaires de tous types : bandes organisées, trafics de stupéfiants, enlèvements… et son utilisation par les services déjà initiés progresse régulièrement. Plus de 250 services des forces de l’ordre ont choisi notre solution.

Sébastien Crozier, délégué syndical CFE-CGC-Unsa chez France Télécom-Orange, nous explique qu’à une époque les SMS furtifs étaient la norme :

A la base, le SMS n’est pas une fonctionnalité définie pour envoyer des messages, c’est un canal technique réservé à l’opérateur pour pouvoir piloter le téléphone, mettre à jour les paramétrages, sans gêner l’utilisateur, et il est resté technique… On l’a rendu public pour en faire un usage commercial. Mais à la base, les SMS n’avaient pas vocation à être visibles de l’utilisateur.

Historiquement, la localisation cellulaire servait aux appels d’urgence, les bons vieux 15, 17, 18, 115 et 119. Aujourd’hui, “on l’utilise aussi pour un usage commercial”, affirme Sébastien Crozier. La localisation cellulaire se base sur le protocole RRLP (Radio resource location services protocol). Un protocole dormant, qui permet au réseau d’être en communication permanente avec un mobile, même quand celui-ci est en veille (mais pas éteint).

Le réseau passe son temps à scanner, à chercher où se trouve votre mobile. Cela permet au réseau de vous localiser au cas où vous vous apprêtez à passer un appel. Cela permet aussi à certaines boîtes de déclencher l’envoi d’un SMS vers votre mobile lorsque vous passez près d’une boutique de vêtements. Grâce au RRLP, la police peut avoir des informations pour organiser la triangulation. Un SMS furtif permet de réveiller ce protocole.

En 2010, sur 600 000 réquisitions envoyées aux opérateurs téléphoniques par des enquêteurs, 11 000 avaient comme but de géolocaliser une personne. Le reste concernait les traditionnelles mises sur écoute. “La localisation cellulaire est un grand classique, c’est un mode de localisation standardisé, complètement banalisé”, indique Sébastien Crozier. En 1999, dans le cadre de l’affaire Colonna, les enquêteurs de la Division nationale anti-terroriste (DNAT), aujourd’hui Sous-direction antiterroriste (SDAT) de la Direction centrale de la police judiciaire (DCPJ), avaient identifié le commando Erignac grâce à la triangulation des téléphones mobiles :

C’était une forme de localisation primitive, ce n’était pas encore du temps réel. Mais aujourd’hui, on est dans une logique de développement de la data mobile, d’une exploitation commerciale et judiciaire des données. Désormais, si on vous kidnappe et que vous appelez la police depuis le coffre d’une voiture, la police vous retrouvera grâce aux antennes relais.

La police française rame

Laurent Ysern, responsable investigation pour SGP Police, confirme l’expérimentation par la police de la méthode des SMS furtifs pour compléter la localisation cellulaire :

C’est un système connu et utilisé par les services de renseignement. Mais comme les opérateurs de téléphonie mobile sont propriétaires de leur réseau, l’accès direct aux données est compliqué. Chaque réquisition se fait moyennant finance, et c’est très cher.

Pour la police française, les SMS furtifs sont pour le moment “difficilement exploitables” en masse, en raison des “tarifs élevés” pratiqués par les opérateurs de téléphonie mobile et de quelques “bugs” dûs à des informations livrées “pas toujours de façon chronologique”. Comme l’explique Sébastien Crozier, “le SMS a un inconvénient : sa vocation n’est pas le temps réel, on peut l’utiliser pour mettre à jour la localisation d’un mobile, mais parfois, les serveurs de livraison peuvent planter ou ramer.”

Pas de précisions sur la somme allouée aux opérateurs, mais elle justifie une utilisation “très limitée” de la localisation cellulaire et des SMS furtifs. Selon François-Bernard Huyghe, “un géopositionnement coûte 17 euros par jour à la justice”, soit environ 500 euros par mois. En 2010, le paiement des frais aux opérateurs électroniques réquisitionnés s’est élevé à 35,6 millions d’euros.

Deveryware fait l’objet de plus d’un millier de réquisitions judiciaires par mois. Et la facture s’avère effectivement salée. Dans un article de Mediapart, on apprend qu’en septembre dernier, le ministère de la Justice, qui paie la note, devait à la société privée quelque 5 millions d’euros. “La Chancellerie accumule les retards de paiement”, indique Laurent Ysern à OWNI. En juin 2010, le retard était si important que Deveryware, pour “assurer sa pérennité”, avait pris des“mesures d’économie” en suspendant leur “service d’assistance” durant la nuit et le week-end.

“Il y a une inflation des réquisitions, qui sont de plus en plus complexes, et l’État ne veut pas les payer, du moins à leur juste valeur”, constate Sébastien Crozier. Le délégué de la CFE-CGC-Unsa de France-Telecom Orange, qui observe une “lutte” entre les opérateurs et la justice pour la rémunération des réquisitions judiciaires.

“En France, on est très en retard, suite aux restrictions budgétaires notamment”, déplore Laurent Ysern, à SGP Police. Du coup, le ministère de la Justice tente de réduire les coûts : “les services de police et de renseignement ciblent les affaires les plus importantes”. La police française se recentre donc sur quelques affaires, et passe en priorité par le Geohub de Deveryware.

Le Graal de la géolocalisation cellulaire

Dans d’autres pays, les services de sécurité sont bien moins frileux. En Allemagne, la police fédérale criminelle (BKA) a envoyé entre 38 000 et 97 000 SMS furtifs par an, entre 2007 et 2011. Dans la même période, le BFV, service de renseignements intérieur, équivalent du FBI en Allemagne, a envoyé pour sa part entre 52 000 et 125 000 “stille SMS” par an. Même les douanes ont utilisé les SMS furtifs, à raison de 227 587 SMS envoyés en six mois.

A Heise online, Mathias Monroy s’inquiète de cet usage immodéré de la localisation cellulaire et des SMS furtifs :

En février 2011, dans l’État de Saxe, il y a eu une manifestation anti-nazie. La police allemande a tenté d’obtenir les numéros des manifestants en utilisant les antennes relais. Ils sont arrivés à leurs fins, mais beaucoup de personnes, qui ne participaient pas à la manifestation et qui vivaient dans la zone couverte par le réseau GSM surveillé, ont aussi été répertoriées. C’est une méthode utilisée un peu partout, comme en Syrie, ou en Iran.

Aux États-Unis, le FBI utilise un système similaire. Les agents fédéraux dissimulent dans une camionnette une sorte de boitier, le Stingray, qui leur permet de trianguler eux-mêmes les signaux sans passer par les opérateurs. Le Stingray, appartenant à la famille des IMSI Catcher, se fait passer pour une antenne relais, à laquelle la cible va se connecter et envoyer des informations, dont son IMSI, un numéro d’identification unique stocké dans la carte SIM, permettant de l’identifier et de la localiser. Une méthode utilisée par les hackers, reprise façon espionnage. Pour localiser un individu, les agents fédéraux envoient un “ping” au mobile visé, afin de le localiser “tant qu’il reste allumé”, indique le Wall Street Journal.

En Grande-Bretagne, entre 2008 et 2010, la Metropolitan Police a acheté une technologie “tenue secrète”, mais vraisemblablement un IMSI Catcher, permettant de “se faire passer pour un réseau de téléphonie mobile”. Grâce à ce “système clandestin”, les policiers peuvent capter les codes IMSI dans des zones ciblées pouvant aller jusqu’à 10 kilomètres carrés, afin de suivre les mouvements de suspects en temps réel, notamment lors de manifestations, comme en 2010 à Londres. Dans le même temps, ils peuvent effectuer des attaques DDOS, afin d’éteindre les mobiles à distance – technique officiellement utilisée pour empêcher le déclenchement d’une bombe via un mobile. Cette technologie a été fournie à la police par la société Datong, qui compte parmi ses clients les services secrets américains, le ministère de la défense britannique et plusieurs régimes du Moyen-Orient.

Concerné par “la protection de la vie privée”, le syndicaliste Sébastien Crozier lance :

On est dans un monde où les données et la liberté privée sont de plus en plus encadrés. Cela pose la question de l’atteinte à la vie privée du citoyen lambda : aujourd’hui, et demain, quels seront les garde-fous qui permettront au citoyen de se protéger ? C’est une question de société qui risque de se poser très prochainement. La question de l’utilisation des données devient un élément clé. On pourrait dire “souriez, vous êtes pistés”.

Et de conclure : “si tout le monde accepte d’être surveillé à longueur de journée, à son insu, on n’est jamais à l’abri des dérives“.

(owni.fr)

Page d’accueil du site Copwatch, le 12 octobre

Page d’accueil du site Copwatch, le 12 octobre

L’ASN a mis en demeure EDF de respecter la réglementation après le rejet de tritium à la centrale nucléaire de Civaux, dans la Vienne.

L’ASN a mis en demeure EDF de respecter la réglementation après le rejet de tritium à la centrale nucléaire de Civaux, dans la Vienne.

Quatre rebelles islamistes présumés ont été tués lundi par un bombardement de drone américain dans le nord-ouest du Pakistan, bastion des talibans et de leurs alliés d’Al-Qaïda, ont annoncé des responsables militaires locaux.

Quatre rebelles islamistes présumés ont été tués lundi par un bombardement de drone américain dans le nord-ouest du Pakistan, bastion des talibans et de leurs alliés d’Al-Qaïda, ont annoncé des responsables militaires locaux.